随着国家对网络安全的重视程度越来越高,各项法律对运维安全审计做了详细说明,其中公安部88号令、《中华人民共和国网络安全法》、《信息安全等级保护管理办法》、公安部151号令。

在上述的法律法规中,等级保护对运维安全的要求最为详尽,其中二级、三级、四级、五级等保中,都包含对账号改密周期、访问控制、审计等详尽的要求条例。

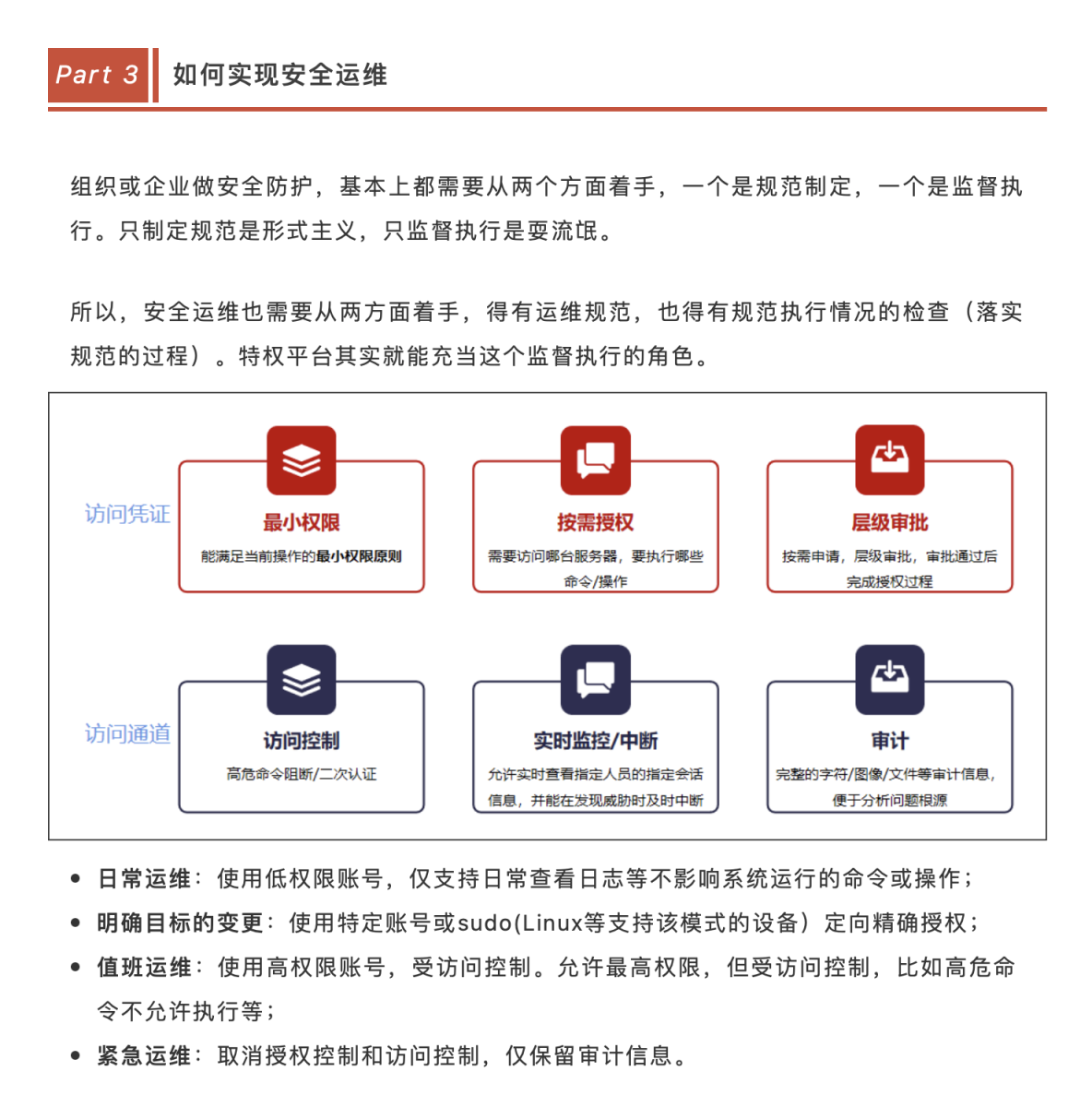

不管是从合规的角度还是从企业/组织运维安全角度来看,账号(尤其是特权账号)密码的管理和和访问行为的控制和审计都是重中之重,而所有这些行为的最终目的都是要保障目标服务器的安全。

.png)

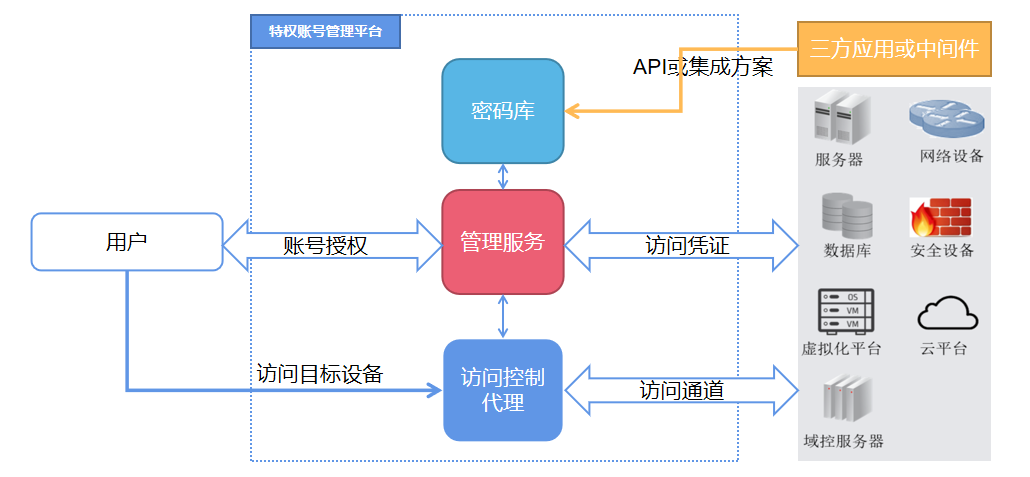

另外,特权账号其实应该是一个统称,不应该狭义的认为就是账号,而应该是访问凭证(包括但不限于账号密码、证书、公私钥等)。

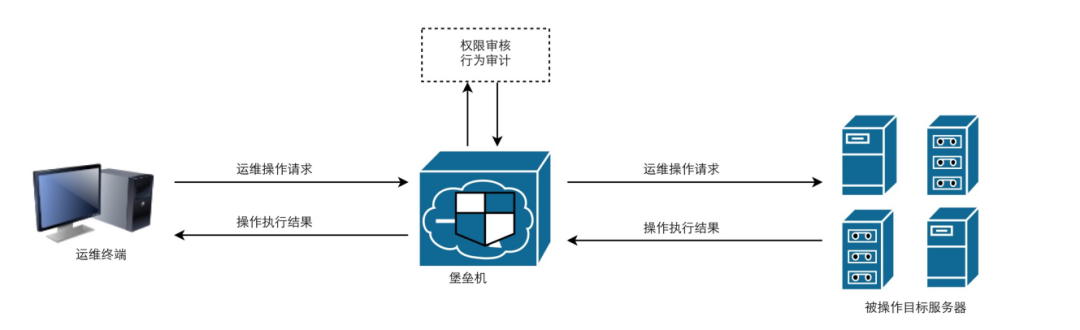

一说到运维安全或服务器安全,第一印象应该就是堡垒机。堡垒机又是怎么做安全保障呢?

堡垒机方案其实是借助网络隔离,通过跳板机延长了用户的访问路径,增加了攻击的复杂性。有了跳板机后,用户防范攻击也从大量的服务器转移到少量的跳板机上,简化了用户运维过程。

所以,堡垒机其实是提供访问通道(跳板机)管控入口来达到安全的目的。

综合下来一句话:凭证管理是基础,账号授权是保障,访问通道是补充。

2020年2月25日,微盟发布公告称内部服务出现故障,大面积服务集群无法响应,生产环境及数据受到严重破坏。究其原因,微盟本次故障是因为核心运维人员的恶意破坏所导致,实际上,IT历史上此类事件其实不在少数,如2015年携程运维员工误删、2017年广西移动数据误删等,各类删库事件,对企业及行业客户来说均造成了很大的影响。

总的来说,特权账户从创建、使用、保存、注销等全过程中均面临比较大的泄露风险,尤其在企业运转中,IT资产包括操作系统、数据库及网络设备等各种账号数量庞大、账号类型复杂,运维人员很难对这些账号进行统一的梳理和管控。从内控角度来看,绝大多数信息泄露都是因为账号被非法攻击所导致,由于企业内部弱密码、僵尸账号、孤儿账号等情况普遍存在,很难对这些账号进行实时的风险识别,更无法实现多纬度的审计和事后追溯。

派拉特权账号管理可以实现对企业IT资产的统一管理,通过访问控制和最小权限原则,可以有效防止“删库跑路”及恶意破坏IT数据资源事件的发生,从而实现对机房硬件设备、后台管理平台实名制访问管理,最大程度控制运维风险,保障企业信息安全。

相较于堡垒机,特权账号管理更侧重于账号的维护和梳理,通过管理和监控特权账户和访问权限,保护特权账号安全地存储在系统中防止企业信息数据泄露,满足合规性等方面要求。从市场趋势看,特权账号管理未来将会呈现持续的增长趋势,在Gartner曾经提出的十大网络安全项目中,特权账号安全也被列为第一项的重点安全项目,所以我们常说,堡垒机只管当下,特权才是未来。